- Możesz nam zaufać. Zrobimy to najlepiej dla Ciebie.

- 790-768-482

- info@uniqueseo.pl

TLS, protokół Transport Layer Security (jak działa, przykłady, definicja)

TLS, protokół Transport Layer Security (jak działa, przykłady, definicja)

Transport Layer Security (TLS)

Zawartość strony

Transport Layer Security (TLS) szyfruje dane przesyłane przez Internet, aby zapewnić, że cyberprzestępcy i hakerzy nie zobaczą przesyłanych danych, co jest szczególnie przydatne w przypadku prywatnych i poufnych informacji, takich jak hasła, numery kart kredytowych i korespondencja osobista.

🥇POBIERZ SWÓJ DARMOWY RAPORT TERAZ ZANIM PRZECZYTA GO KONKURENCJA

Ten DARMOWY raport ujawnia sekrety które spowodują znaczny wzrost Twoich zarobków i sprzedaży.💸💸💸

🔐 Twoje dane są bezpieczne.🔐 (sekrety prosto ze źródła, tylko konkrety-zero spamu).

Co to jest TLS?

TLS to protokół kryptograficzny, który zapewnia kompleksowe bezpieczeństwo danych przesyłanych między aplikacjami przez Internet. Jest on znany użytkownikom głównie dzięki wykorzystaniu go do bezpiecznego przeglądania stron internetowych, a w szczególności ikony kłódki, która pojawia się w przeglądarkach internetowych po ustanowieniu bezpiecznej sesji. Może i rzeczywiście powinien być również używany do innych zastosowań, takich jak poczta e-mail, przesyłanie plików, wideo/audiokonferencje, wiadomości błyskawiczne i VoIP, a także usługi internetowe, takie jak DNS i NTP.

REKLAMA

KONIEC REKLAMY

Protokół TLS wyewoluował z protokołu Secure Socket Layers (SSL), pierwotnie opracowanego przez Netscape Communications Corporation w 1994 r., w celu zabezpieczenia sesji internetowych. SSL 1.0 nigdy nie został opublikowany, podczas gdy SSL 2.0 został szybko zastąpiony przez SSL 3.0, na którym oparty jest TLS.

Jak działa TLS?

Wbrew pozorom odpowiedź na pytanie jak działa certyfikat TLS nie jest taka prosta. TLS wykorzystuje kombinację kryptografii symetrycznej i asymetrycznej, ponieważ zapewnia to dobry kompromis między wydajnością a bezpieczeństwem podczas bezpiecznego przesyłania danych.

W przypadku kryptografii symetrycznej dane są szyfrowane i odszyfrowywane za pomocą tajnego klucza znanego zarówno nadawcy, jak i odbiorcy; zwykle 128, ale najlepiej 256 bitów (wszystko mniej niż 80 bitów jest uważane za niepewne). Kryptografia symetryczna jest wydajna pod względem obliczeń, ale posiadanie wspólnego tajnego klucza oznacza, że należy go udostępniać w bezpieczny sposób.

🥇POBIERZ SWÓJ DARMOWY RAPORT TERAZ ZANIM PRZECZYTA GO KONKURENCJA

Ten DARMOWY raport ujawnia sekrety które spowodują znaczny wzrost Twoich zarobków i sprzedaży.💸💸💸

🔐 Twoje dane są bezpieczne.🔐 (sekrety prosto ze źródła, tylko konkrety-zero spamu).

Kryptografia asymetryczna wykorzystuje pary kluczy – klucz publiczny i klucz prywatny. Klucz publiczny jest matematycznie powiązany z kluczem prywatnym, ale przy wystarczającej długości klucza obliczeniowo niepraktyczne jest wyprowadzanie klucza prywatnego z klucza publicznego. Dzięki temu nadawca może użyć klucza publicznego odbiorcy do zaszyfrowania danych, które chcemy mu wysłać, ale dane te można odszyfrować tylko za pomocą klucza prywatnego odbiorcy.

Zaletą kryptografii asymetrycznej jest to, że proces udostępniania kluczy szyfrowania nie musi być bezpieczny, ale matematyczna zależność między kluczami publicznymi i prywatnymi oznacza, że wymagane są znacznie większe rozmiary kluczy. Zalecana minimalna długość klucza to 1024 bity, preferowane 2048 bitów, ale wymaga to do tysiąca razy większej mocy obliczeniowej niż klucze symetryczne o równoważnej sile (np. 2048-bitowy klucz asymetryczny jest w przybliżeniu równoważny 112-bitowemu kluczowi symetrycznemu) i sprawia, że szyfrowanie asymetryczne jest zbyt wolne dla wielu celów.

Z tego powodu TLS wykorzystuje kryptografię asymetryczną do bezpiecznego generowania i wymiany klucza sesji. Klucz danej sesji jest następnie używany do szyfrowania danych przesyłanych przez jedną stronę i do deszyfrowania danych odbieranych przez drugą stronę. Po zakończeniu sesji klucz sesji jest odrzucany.

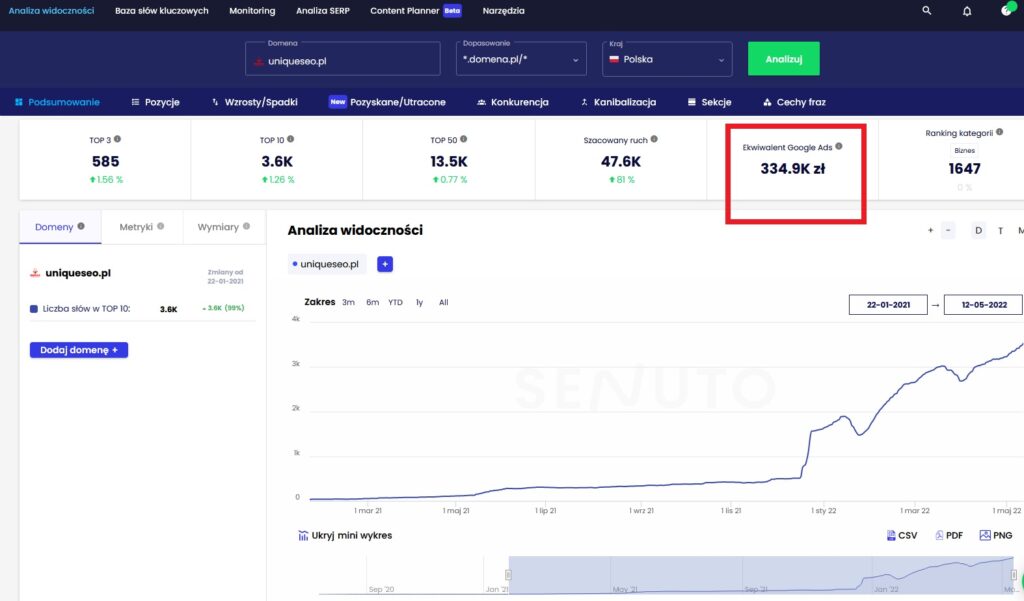

Z nami każda firma może się rozwijać. Tworzymy firmy i rozwijamy istniejące w internecie, a nasz marketing=WYNIKI. Z resztą zobacz co możemy osiągnąć w kilka miesięcy:

Zacznij współpracę z partnerem godnym zaufania!

Marketing w internecie, reklama i rozwijanie firm to nasza pasja i chleb powszedni. Na bieżąco jesteśmy zawsze z najnowszymi trendami, po to aby dawać Tobie to co najlepiej działa. Konkretny wynik, bez przepalania budżetu. Dla każdego zadania posiadamy wyszkolonych specjalistów, którzy dowiozą obiecane wyniki.

Skontaktuj się z nami:

Czy TLS i SSL to ten sam protokół?

Nie, TLS i SSL to dwa różne protokoły bezpieczeństwa. SSL (Secure Sockets Layer) jest starszym protokołem, a TLS (Transport Layer Security) jest jego następcą.

Co to TLS? Definicja.

TLS (Transport Layer Security) to protokół zabezpieczeń, który jest stosowany w internecie w celu zabezpieczenia transmisji danych. TLS jest używany do szyfrowania połączeń pomiędzy dwoma urządzeniami, takimi jak serwer i przeglądarka internetowa, aby zapewnić bezpieczeństwo transmisji danych, takich jak hasła, numery kart kredytowych i inne poufne informacje. TLS jest często używany do zabezpieczania połączeń HTTPS (Hypertext Transfer Protocol Secure), które są stosowane w wielu witrynach internetowych, w tym sklepach internetowych, bankach i usługach e-mail.

Co to jest certyfikat TLS i do czego służy?

Certyfikat TLS (Transport Layer Security) to elektroniczny dokument, który potwierdza tożsamość serwera internetowego i umożliwia klientom, takim jak przeglądarki internetowe, zabezpieczenie połączenia z tą witryną za pomocą protokołu TLS. Certyfikat jest wystawiany przez niezależne jednostki certyfikujące (ang. Certificate Authorities, CA), które potwierdzają tożsamość właściciela witryny i jego prawo do korzystania z danej nazwy domeny.

Głównym celem certyfikatu TLS jest zapewnienie bezpieczeństwa transmisji danych między przeglądarką a serwerem, takich jak hasła, numery kart kredytowych i inne poufne informacje. Certyfikat umożliwia także identyfikację serwera, co zapobiega atakom typu „man-in-the-middle”, gdzie haker próbuje przechwytywać dane, udając, że jest właścicielem serwera.

Podsumowując, certyfikat TLS jest ważnym elementem zabezpieczeń w internecie i umożliwia bezpieczne komunikowanie się między przeglądarką a serwerem, co jest szczególnie istotne w przypadku transakcji finansowych i przesyłania poufnych informacji.