- Możesz nam zaufać. Zrobimy to najlepiej dla Ciebie.

- 790-768-482

- info@uniqueseo.pl

Ransomware -co to jest i jak się przed tym chronić? (przykłady, definicja)

Ransomware -co to jest i jak się przed tym chronić? (przykłady, definicja)

Czym jest ransomware?

Zawartość strony

- 1 Czym jest ransomware?

- 2 Co powoduje ransomware? Co powoduje zainfekowanie komputera wirusem ransomware?

- 3 Jak wygląda atak ransomware?

- 4 Czym cechuje się korzystanie z nowoczesnych rozwiązań technologicznych?

- 5 Z czym wiąże się tego rodzaju pojęcie?

- 6 Jakie typy tego rodzaju złośliwego oprogramowania można wyróżnić?

- 7 W jaki sposób dochodzi do rozprzestrzeniania się tego rodzaju złośliwego oprogramowania?

- 8 W jaki inny sposób może dojść do zainfekowania urządzenia złośliwym oprogramowaniem?

- 9 Czy dostępne są skuteczne sposoby ograniczające ryzyko związane z możliwością tego rodzaju ataku?

Ransomware to złośliwe oprogramowanie, które służy do szantażowania użytkowników komputerów lub urządzeń mobilnych poprzez blokowanie dostępu do plików lub całego systemu i żądanie okupu za ich odblokowanie. Ransomware może być dostarczony na komputer użytkownika poprzez wirusy, trojany lub phishing, a po zainfekowaniu komputera szyfruje pliki, uniemożliwiając ich odczytanie bez klucza deszyfrującego, który jest dostępny tylko dla atakującego.

Często ransomware żąda okupu w kryptowalutach, takich jak Bitcoin, co sprawia, że jest trudny do wykrycia i śledzenia. Opłaty mogą być wysokie, a czasem atakujący grożą usunięciem plików, jeśli okup nie zostanie zapłacony w ustalonym czasie.

Ransomware może dotknąć nie tylko użytkowników prywatnych, ale także firmy i instytucje, które trzymają ważne informacje i dane na swoich systemach. Aby zminimalizować ryzyko infekcji ransomware, zaleca się stosowanie aktualizacji systemu, regularne tworzenie kopii zapasowych, instalowanie oprogramowania antywirusowego i unikanie klikania w podejrzane linki lub pobierania podejrzanych plików z nieznanych źródeł.

W dobie rozwoju technologii i powszechnej komputeryzacji konieczna jest skuteczna ochrona przed zagrożeniami związanymi z blokowaniem dostępu do zasobu nowoczesnych urządzeń.

Smartfony i komputery przenośnie stają się nieodzownym elementem życia, który poprawia jego jakość, ale są one podatne na wycieki danych niosące ze sobą poważne zagrożenie i konsekwencje.

REKLAMA

KONIEC REKLAMY

Co powoduje ransomware? Co powoduje zainfekowanie komputera wirusem ransomware?

Ransomware powoduje blokadę lub szyfrowanie danych na komputerze lub urządzeniu mobilnym użytkownika, uniemożliwiając dostęp do plików i informacji. Atakujący żąda zwykle okupu za odblokowanie lub odszyfrowanie plików. Ransomware może zaszyfrować różne rodzaje plików, takie jak dokumenty, zdjęcia, filmy i inne dane, co może prowadzić do poważnych konsekwencji, takich jak utrata ważnych informacji lub zniszczenie danych.

Ataki ransomware mogą mieć również inne skutki uboczne. Mogą spowodować problemy z wydajnością systemu, takie jak spowolnienie pracy lub niestabilność systemu, a także mogą umożliwić atakującemu zdalne sterowanie komputerem, co pozwala mu na wykonywanie różnych działań bez wiedzy użytkownika.

Ransomware może być również wykorzystywane w celu przeprowadzenia ataków wymierzonych w firmy i instytucje, co może prowadzić do utraty poufnych informacji lub innych skutków, takich jak przerwanie działalności firmy.

Dlatego też ważne jest, aby stosować środki ostrożności, takie jak regularne tworzenie kopii zapasowych danych, korzystanie z oprogramowania antywirusowego, unikanie klikania w podejrzane linki i niepewne pliki, a także świadome korzystanie z Internetu i zabezpieczanie swojego urządzenia.

Jak wygląda atak ransomware?

Atak ransomware może przybierać różne formy, ale zazwyczaj wygląda to następująco:

- Infekcja: Ransomware zwykle trafia na komputer ofiary poprzez wirusy, trojany, phishing lub inne metody infekcji. Atakujący wysyłają zwykle fałszywe e-maile z załącznikami, które wyglądają jak prawdziwe wiadomości, ale zawierają złośliwe oprogramowanie.

- Szyfrowanie plików: Po zainfekowaniu komputera ransomware szyfruje pliki ofiary, co uniemożliwia ich odczytanie bez klucza deszyfrującego. Zwykle szyfrowane są różne rodzaje plików, takie jak dokumenty, zdjęcia, filmy i inne dane.

- Wymaganie okupu: Atakujący żądają zwykle okupu w zamian za odblokowanie lub odszyfrowanie plików. Opłaty mogą być wysokie, a czasem atakujący grożą usunięciem plików, jeśli okup nie zostanie zapłacony w ustalonym czasie. Często żądają płatności w kryptowalutach, co utrudnia ich śledzenie i zwalczanie.

- Kontakt z atakującym: Atakujący zwykle pozostawiają instrukcje, jak zapłacić okup, co może obejmować użycie specjalnej strony internetowej lub kontaktowanie się z atakującym za pośrednictwem e-maila lub komunikatora.

- Odblokowanie lub odzyskiwanie danych: Po zapłaceniu okupu atakujący zwykle przesyła klucz deszyfrujący lub narzędzie do odblokowania plików ofiary. Jednak nie zawsze jest to gwarantowane, a niektórzy atakujący mogą nie wysyłać klucza lub narzędzia po otrzymaniu okupu.

Ataki ransomware mogą być bardzo szkodliwe dla użytkowników prywatnych, firm i instytucji. Dlatego też ważne jest, aby zawsze zachować ostrożność i unikać klikania w podejrzane linki i pobierania podejrzanych plików z nieznanych źródeł. Należy również regularnie tworzyć kopie zapasowe danych i korzystać z oprogramowania antywirusowego, aby minimalizować ryzyko infekcji ransomware.

Czym cechuje się korzystanie z nowoczesnych rozwiązań technologicznych?

Używanie smartfonów nie tylko zapewnia szybką i bezproblemową komunikację, ale również wspiera pracę czy umila czas wolny. Dzięki tego rodzaju urządzeniom można zwiększać efektywność pracy i nauki czy czytać ulubione książki w formie elektronicznej.

Korzystanie z nowoczesnych urządzeń niesie ze dobą jednak zagrożenie w postaci wycieku danych, które cenne są z punktu widzenia użytkownika. Jednym z tego rodzaju zagrożeń jest tak zwane ransomware.

🥇POBIERZ SWÓJ DARMOWY RAPORT TERAZ ZANIM PRZECZYTA GO KONKURENCJA

Ten DARMOWY raport ujawnia sekrety które spowodują znaczny wzrost Twoich zarobków i sprzedaży.💸💸💸

🔐 Twoje dane są bezpieczne.🔐 (sekrety prosto ze źródła, tylko konkrety-zero spamu).

Z czym wiąże się tego rodzaju pojęcie?

Ransomware to ogólnie rzecz biorąc złośliwe oprogramowanie. Zostało ono zaprogramowanie tak, aby z powodzeniem mogło blokować dostęp użytkownika do danego urządzenia, w tym choćby do komputera.

Dostęp jest w tym wypadku przywracany w momencie, w którym użytkownik dokona wpłaty określonego okupu na rzecz osoby trudniącej się przestępstwem.

Jakie typy tego rodzaju złośliwego oprogramowania można wyróżnić?

Wyróżnia się kilka rodzajów złośliwego oprogramowania, które atakuje urządzenia elektroniczne.

Może to być tak zwany screen-locker, który skutecznie blokuje ekran urządzenia. W tym wypadku użytkownik okresowo traci dostęp do urządzenia.

Tego rodzaju złośliwe oprogramowanie może przysparzać problemów większości typowych użytkowników komputerów czy smartfonów.

Osoby posiadające odpowiednią wiedzę techniczną nie powinny mieć jednak trudności z jego szybkim i skutecznym zneutralizowaniem.

Warto dodać, że w przypadku tego rodzaju dość prostego oprogramowania nie dochodzi do szyfrowania plików, a skuteczność wyłudzania pieniędzy jest znacznie ograniczona.

Przestępcy stosują zatem inne bardziej zaawansowane techniki przestępcze, które obejmować mogą oprogramowanie szyfrujące pliki znajdujące się na danym urządzeniu oraz w tak zwanej chmurze.

Osoby trudniące się wymuszaniem okupów oferują deszyfratory za odpowiednią opłatą.

Co ważne, tego rodzaju zaawansowane oprogramowanie wykorzystuje tryb szyfrowania, który zbliżony jest do stosowanego w przypadku komunikacji wojskowej czy transakcji bankowych.

W tym wypadku dochodzi do bardzo skutecznego szyfrowania plików, które bez odpowiedniego kodu nie są możliwe do odzyskania.

Warto dodać, że tego rodzaju złośliwe oprogramowanie jest wykorzystywane w celu wyłudzania nawet około miliarda dolarów rocznie.

Trzecim rodzajem oprogramowywania jest tak zwany disk-encryptor. Oprogramowanie to jest stosunkowo nowe, a za jego pomocą można skutecznie szyfrować nie tylko pojedyncze pliki, ale również cały dysk i system operacyjny użytkowania.

W jaki sposób dochodzi do rozprzestrzeniania się tego rodzaju złośliwego oprogramowania?

Przestępcy stosują bardzo różnorodne techniki mające na celu zainfekowanie danego urządzenia.

Złośliwe oprogramowanie może być na przykład rozpowszechnianie i przesyłane za pomocą poczty elektronicznej. W tym wypadku szczególnie podejrzane powinny być pliki zawierające faktury, informacje związane z przesyłką i dostawą zamówienia czy dokumenty aplikacyjne.

W momencie otwarcia załącznika dochodzi do uruchomienia oprogramowania, które przeprowadza proces szyfrowania. Po zakończeniu tego procesu na ekranie urządzenia wyświetlany jest komunikat informujący ofiarę o zdarzeniu oraz konieczności dokonania zapłaty.

W jaki inny sposób może dojść do zainfekowania urządzenia złośliwym oprogramowaniem?

W celu przeprowadzenia nielegalnego procederu przestępcy wykorzystują nie tylko pocztę elektroniczną, ale również strony internetowe cieszące się dużą popularnością i zainteresowaniem użytkowników.

W tym wypadku korzystają oni z witryn, które do złudzenia przypominają strony z typowymi ogłoszeniami. Złośliwe oprogramowanie instaluje się w tym wypadku samoczynnie, a ofiara jest informowania o tym zdarzeniu już po fakcie.

Czy dostępne są skuteczne sposoby ograniczające ryzyko związane z możliwością tego rodzaju ataku?

Jak wspomniano powyżej, przestępcy dysponują kilkoma rodzajami oprogramowania, które w różnorodny sposób infekuje urządzenia elektroniczne i szyfruje dane.

Proste programy blokujące ekran urządzenia mogą być w dość szybki i prosty sposób usuwane. W tym jednak wypadku konieczna jest odpowiednia wiedza, której nie posiada przeciętny użytkownik urządzenia.

Usuwanie złośliwego oprogramowania wymaga w tym wypadku specjalistycznego wsparcia, które z kolei wiąże się z nakładami finansowymi.

Są one jednak zwykle niższe niż te, które miałaby być dokonywane w ramach okupu.

Ograniczanie ryzyka związanego z potencjalnym atakiem ransomware obejmuje działania mające na celu utrzymywanie wysokiej zapory antywirusowej. Konieczne jest w tym wypadku regularne aktualizowanie oprogramowania, które powinno być aktywne przez cały czas.

W ramach prewencji warto również tworzyć kopie zapasowe danych. Ważne z punku widzenia użytkownika pliki powinny być przechowywane na urządzeniach, które nie są na stałe podłączone do jego komputera.

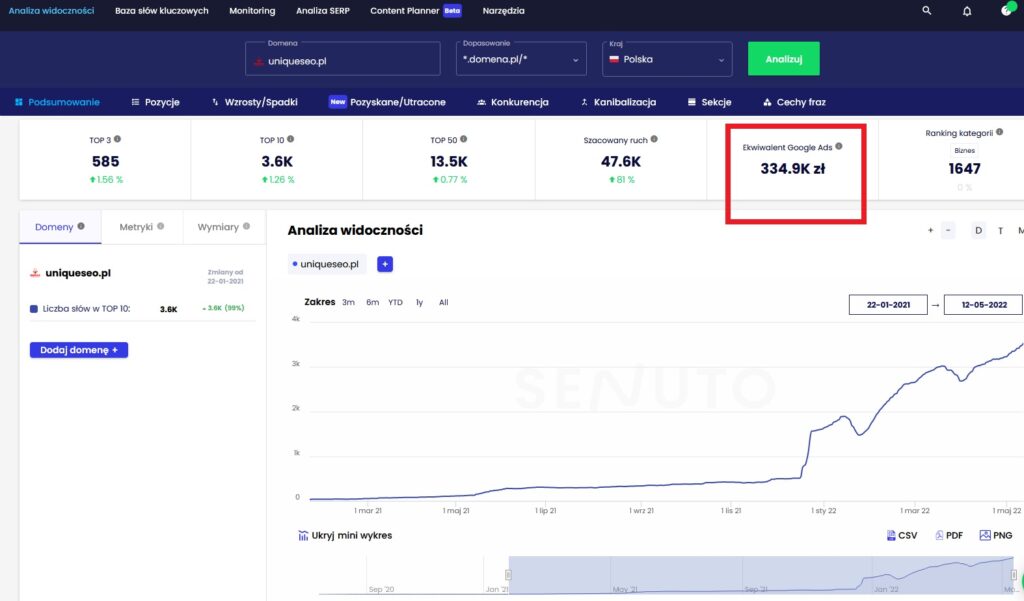

Z nami każda firma może się rozwijać. Tworzymy firmy i rozwijamy istniejące w internecie, a nasz marketing=WYNIKI. Z resztą zobacz co możemy osiągnąć w kilka miesięcy:

Zacznij współpracę z partnerem godnym zaufania!

Marketing w internecie, reklama i rozwijanie firm to nasza pasja i chleb powszedni. Na bieżąco jesteśmy zawsze z najnowszymi trendami, po to aby dawać Tobie to co najlepiej działa. Konkretny wynik, bez przepalania budżetu. Dla każdego zadania posiadamy wyszkolonych specjalistów, którzy dowiozą obiecane wyniki.

Skontaktuj się z nami:

Co sądzisz o dzisiejszym wpisie?